BSM INFORMATIEBEVEILIGING

Pentest / penetration Test

Penetration tests, ook wel pentest genoemd, zijn ‘legale’ of ‘ethische hacker’ aanvallen op een netwerk, website, internettoegang of computersysteem. Dit houdt in dat een hacker of een computerprogramma probeert om het systeem binnen te dringen terwijl de eigenaar van het systeem hiervoor toestemming heeft gegeven. Wanneer het lukt om met de pentest het systeem te hacken, weet de bouwer of beheerder welke zwakke punten er verbeterd moeten worden en weet de eigenaar van het systeem of net veilig gebouwd is. Zo geven pentests inzicht in de beveiligingsrisico’s en kwetsbaarheden van zijn computersysteem. Voor verschillende soorten systemen en behoeftes zijn er verschillende soorten pentests, die hieronder verder zullen worden toegelicht.

Welke test is voor u van toepassing?

Website scan

Een website scan wordt gebruikt om eenvoudige websites, zonder interactieve inhoud en privacygevoelige database, te controleren op zwakke plekken waardoor hackers naar binnen kunnen komen. Een website scan gebeurt deels automatisch, door een computerprogramma, en deels handmatig, door een white hat hacker die zwakke plekken van de website in kaart brengt om echte hackers voor te zijn. Zo kunnen veelvoorkomende problemen als cross-site scripting en defacement voorkomen worden.

Cross-site scripting houdt in dat hackers via invulvakken, zoals contactformulieren, geen tekst versturen, maar scripts die veel schade kunnen aanrichten aan uw website, server of webomgeving. Defacement kan het gevolg zijn: hackers veranderen het uiterlijk van een website als een soort digitale graffiti. Dit komt helaas vaak voor omdat niet iedereen weet wat hij er tegen kan doen, terwijl de oplossing vaak zo simpel is als het uitvoeren van een website scan.

Voor meer informatie over website scans, hebben wij een aparte pagina aangemaakt.

Pentest op server en netwerk

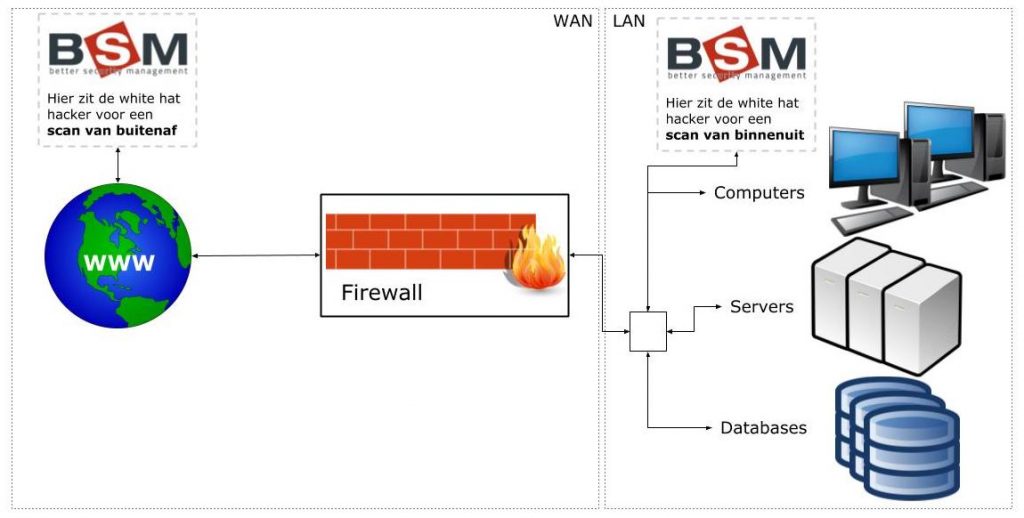

In een bedrijf bevindt zich vrijwel altijd een netwerk van computers, servers en databases. Het netwerk binnen het bedrijf wordt het Local Area Network genoemd, afgekort LAN. Dit netwerk is via een firewall verbonden aan het World Wide Web, het Wide Area Network, afgekort WAN. De taak van de firewall is om al het ongewenste verkeer proberen te onderscheppen.

Bij een pentest op server en netwerk testen wij de beveiliging van de servers en andere componenten van het netwerk van binnenuit of van buitenaf. U krijgt zo inzicht in kwetsbaarheden of beveiligingslekken in uw netwerk.

Wanneer wij van buitenaf scannen, gebeurt dit vanaf een andere locatie via het internet. De scan gaat er dan om of het voor hackers mogelijk is om door de firewall heen te breken om zo het LAN-netwerk binnen te komen en daar schade aan te richten.

Voor de scans van binnenuit kijken wij wat er mogelijk is wanneer een hacker al toegang heeft tot het LAN-netwerk, zoals databases of serverfuncties aanpassen of data bekijken die vanaf bepaalde computers niet zichtbaar moet zijn. Voor zo’n scan komt er in de meeste gevallen ook daadwerkelijk iemand naar het bedrijf toe met een laptop met de benodigde software.

Het is noodzakelijk om op deze manieren uw servers of netwerk te controleren, want wanneer een hacker uw server of netwerk overneemt, kan dit verstrekkende gevolgen hebben. Een hacker kan bijvoorbeeld websites overnemen, gevoelige informatie uit databases op straat leggen of de servers gebruiken voor eigen (wellicht criminele) doeleinden die dan op uw naam gebeuren. Ook kan het zijn dat een medewerker met kwade bedoelingen misbruik maakt van de zwaktes in het LAN-netwerk.

Pentest op applicaties

Wij adviseren u om een pentest op applicaties te laten uitvoeren wanneer binnen uw organisatie gebruik gemaakt wordt van maatwerk software, die niet regelmatig door uw softwareleverancier op beveiliging wordt gecontroleerd. Deze tests zijn gericht op uw specifieke applicaties met hun losse gevoelige onderdelen zoals de databases en content management systemen. Wij gebruiken hiervoor specialistische software om de broncodes van de software te scannen. Zo wordt, zoals bij iedere soort pentest, de hacker voorgegaan door zelf te kijken bij welke stukken in de codes hacks uitgevoerd kunnen worden. Zo wordt het duidelijk welke onderdelen van uw applicatie op maat extra versterking nodig hebben.

Deze pentests zijn niet alleen geschikt als u bepaalde software gebruikt, maar ook als u software schrijft.

Actieve controle en pentest

Een actieve controle en pentest raden wij aan wanneer kritische informatie op het systeem aanwezig is, zoals financiële en privacygevoelige gegevens waarvan het wettelijk verplicht is om aan te tonen dat u alles gedaan heeft om de gegevens te beveiligen. Zo voorkomt u eventuele imago- en privacyschade en daarop volgende schadeclaims van uw medewerkers, klanten en leveranciers.

Bij deze scan kruipen wij in de huid van een hacker en proberen we op diverse manieren uw systeem binnen te dringen. De scan wordt niet uitgevoerd door een computerprogramma, zoals veel andere scans, maar gebeurt door specialisten die ook minder voor de hand liggende hacks proberen uit te voeren en het systeem analyseert op aspecten die voor mensen belangrijk zijn. Voorbeelden hiervan zijn uitbuiting van menselijke zwaktes (‘social engineering’) en diepteaanvallen met tools zoals het ‘metasploit framework’ (een platform van ict-beveiligers).

Het resultaat van de penetration test ontvangt u in de vorm van een heldere en bruikbare rapportage, waarmee u uw leverancier of ict beheerder aan het werk kan zetten. Ook kan BSM in een eventueel vervolg een traject uitzetten met stappen om de beveiliging te verbeteren en de uitvoering van dat plan voor zijn rekening nemen.

Extra informatie over pentests

Wanneer is een penetration test nuttig?

Er zijn meerdere momenten waarop een pentest zinvol zou kunnen zijn:

- In de acceptatiefase van een nieuw systeem of een nieuwe applicatie;

- Bij significante wijzigingen van een belangrijk systeem of een belangrijke applicatie;

- Periodiek (jaarlijks/tweejaarlijks), om bestaande systemen te testen op nieuwe inbraaktechnieken;

- Als er een andere reden is om te denken dat de beveiliging van een systeem minder goed is dan gedacht;

- Om te controleren of de technisch beheerder of de software ontwikkelaar zijn werk wel goed doet.

Wie zijn er betrokken bij een penetration test?

Bij een pentest zijn minimaal drie partijen betrokken, soms ook vier of vijf. De partijen en de rol die zij hebben zijn als volgt:

De eigenaar, financierder, directeur of manager geeft toestemming voor de pentest is en vaak onze opdrachtgever.

De technisch beheerder van hardware en software heeft de systemen gebouwd en de software geïnstalleerd. Dit is bijvoorbeeld de hosting provider bij een website scan of de ICT leverancier of afdeling bij een server en netwerk scan. De eigenaar test met een pentest de kwaliteit van het netwerk en daarmee eigenlijk de kwaliteit van het werk van de technisch beheerder, tenzij de technisch beheerder zelf de pentest heeft aangevraagd.

De leveranciers van de software hebben de software geleverd. Op alle hardware staat ook software. Ook standaard, gekochte en open source software bevatten regelmatig veiligheidslekken en kunnen fout zijn geconfigureerd. Voorbeelden van leveranciers en hun software zijn: Microsoft, Ubuntu, DirectAdmin, CentOS, Cisco, Sonicwall. Met een pentest wordt de veiligheid van de software vastgesteld.

De software ontwikkelaar ontwikkelt software op maat voor een bedrijf. In dat geval is het extra belangrijk om de veiligheid te testen voordat de software in gebruik wordt genomen. De eigenaar test met de pentest de veiligheid en dus ook deels de kwaliteit van de op maat gemaakte software.

De leverancier van onze opdrachtgever.

In dit geval is er een overeenkomst tussen onze opdrachtgever en een ander bedrijf voor het leveren van ict-diensten en bevat deze overeenkomst de clausule dat de opdrachtgever de omgeving mag pentesten. De uitkomsten van de pentest worden in dit geval gedeeld met de leverancier zodat eventuele veiligheidsproblemen kunnen worden opgelost.

De meest gangbare situatie is dat de eigenaar wil weten of de technisch beheerder (en soms de software ontwikkelaar) een veilig systemen heeft gebouwd met veilige software. In deze situatie kan de eigenaar kiezen om de technisch beheerder of de software ontwikkelaar wel of juist niet vooraf te informeren over de pentest.

De situatie die voor ons het meest wenselijk is, is dat de technisch beheerder of de software ontwikkelaar ons inschakelt voordat het systeem wordt opgeleverd of aangepast. Elke goede beheerder en software ontwikkelaar weet hoe belangrijk veiligheid is geworden en dat er speciale kennis en een opleiding nodig is om dit soort veiligheidstests te kunnen uitvoeren. In deze situatie kan geen vertrouwensbreuk ontstaan en heeft iedereen altijd voordeel, ook de software ontwikkelaar en de beheerder.

Verschillende manieren om pentests uit te voeren

Alle bovengenoemde pentests kunnen ook weer op verschillende manieren worden uitgevoerd. Het verschil zit hem in de informatie die de pentester van tevoren heeft, zoals wachtwoorden, de gebruikte soft- en hardware en testaccounts. Pentests worden op basis daarvan verdeeld in drie soorten tests:

- White box testing: van tevoren is alles bekend

- Gray box testing: een deel van de informatie is bekend

- Black box testing: de ‘hacker’ (de medewerker van BSM) weet van tevoren niets

(dit onderscheid moet niet worden verward met black-, gray- en white-hat hacken, zie daarvoor de uitleg hieronder)

Alle manieren hebben hun voordelen: bij white box testing gaat het hacken niet in zijn werk zoals het bij een echte aanval ook zou gaan, maar het gaat wel een stuk sneller dan de andere manieren en het levert alsnog veel informatie op over de beveiligingsstatus van het systeem. Black box testing daarentegen kost veel meer tijd, maar het is wel de beste simulatie van een echte aanval. Gray box testing is een tussenvorm: de white hat hacker die de pentest uitvoert heeft dan wel beperkte informatie over de hard- en software, maar beschikt niet over gebruikersnamen en wachtwoorden.

Het verschil in methode bij echt hacken en pentests

Een hacker gaat in drie stappen te werk om een systeem binnen te dringen. De eerste stap in “fingerprinting”, waarbij de hacker informatie verzamelt over usernames, wachtwoorden en gebruikte soft- en hardware. Wanneer hij genoeg informatie heeft, gaat hij verder met stap twee, de “vulnerability” scan. Dit houdt in dat de hacker op zoek gaat naar zwakke plekken in de beveiliging van het systeem, zoals open poorten, fouten in de software of de instellingen daarvan, of doordat er een verouderde versie van de software wordt gebruikt. De laatste stap is het daadwerkelijke “hacken”, waarbij de hacker met de verkregen informatie uit de vorige twee stappen probeert het systeem binnen te komen om daar informatie te bekijken of dingen te veranderen.

Ook bij een pentest komen deze stappen voor. De “fingerprint” hoedt niet worden uitgevoerd bij white box tests, omdat de informatie die wordt verkregen bij deze stap dan al bekend is. Het belangrijkste is de “vulnerability”-stap, die de zwakke plekken bloot legt om ze te rapporteren. Wanneer er een testomgeving beschikbaar is, met testdata die niet geheim is en een kopie van alle software, wordt ook de laatste stap doorgevoerd, waarbij er daadwerkelijk wordt ingebroken in het testnetwerk. Een testomgeving is bijvoorbeeld een kopie van de firewall met daaraan wat testservers, computers en databases en deze omgeving is geïsoleerd van het echte netwerk. Wanneer er geen testomgeving beschikbaar is , wordt deze stap, het “hacken”, niet uitgevoerd om te voorkomen dat er schade wordt aangericht.

Soorten hackers

Hackers worden onderscheiden in drie groepen:

- White hat hackers: zoals de hackers van BSM;

- Gray hat hackers: hackers die zonder toestemming hacken, maar in algemeen belang;

- Black hat hackers: hackers die zonder toestemming hacken in hun eigenbelang.

Het verschil zit hem in of de hackers toestemming hebben gekregen voor hun hacks en of ze het in hun eigenbelang doen of niet. White hat hackers spreken van tevoren officieel af met hun opdrachtgever dat ze gaan hacken, dit gebeurt met de juiste papieren. Hiervan is sprake bij een pentest. De hacker probeert vervolgens het systeem, waarvoor toestemming is verleend, te scannen op zwakke plekken en rapporteert die daarna bij de opdrachtgever. Dit gebeurt om te voorkomen dat black hat hackers dezelfde zwakke plekken vinden en daar vervolgens misbruik van maken. Black hat hacken is dan ook illegaal, white hat hacken niet. Gray hat hackers zitten er tussenin. Het zijn hackers die zonder toestemming op zoek gaan naar zwakke plekken in een systeem, maar die de zwakke plekken vervolgens wel rapporteren. Een voorbeeld is een hacker die een site van de overheid hackt zonder schade aan te richten, met als doel om te laten zien dat die site beter beveiligd moet worden.

Meer Informatiebeveiliging

Security consultancy en Security awareness trainingen

SECURITY CONSULTANCY:

De consultants van BSM zijn ervaren security professionals die voor u alle risico’s op het gebied van informatie beveiliging in kaart kunnen brengen. Zij kunnen u adviseren over of begeleiden bij de opzet, implementatie en optimalisatie van veiligheidsbeleid, business continuity en juridische veiligheidsvraagstukken. Naast onze eigen consultants beschikt BSM over een uitgebreid netwerk van professionals met specifieke kennis van bijvoorbeeld financiën, wetgeving, organisatiemanagement en technologie.

BSM levert consultancy diensten op detacherings-, interim-, of op projectbasis.

Wilt u meer informatie over onze informatiebeveiligingsdiensten? Neem dan contact met ons op.

AWARENESS TRAINGEN:

Beveiliging en dus ook de informatiebeveiliging zijn zo sterk als de zwakste schakel. De ervaring leert dat de mens veelal deze schakel vormt. BSM organiseert awareness trainingen voor bedrijven en instellingen. Het doel van deze trainingen is om management en medewerkers bewust te maken van de noodzaak van een optimale informatiebeveiliging.

De security awareness training is essentieel voor elke organisatie die streeft naar de zekerheid dat kostbare bedrijfsinformatie op passende wijze wordt beveiligd, zodat aan de wettelijke eisen wordt voldaan en het risico van dataverlies en diefstal wordt gereduceerd.

Wilt u meer weten over de security awareness trainingen? Neem dan contact met ons op.